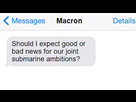

Macron et ses services sont stupides

Leurs smartphones qui ont reçu des exploits de Pegasus

Ils n'ont RIEN remarqués

Pourtant le spyware laissait de nombreuses traces comme cette analyse médico-légale le montre https://www.amnesty.org/en/latest/research/2021/07/forensic-methodology-report-how-to-catch-nso-groups-pegasus/

Même les requêtes DNS n'ont pas été log

Regardez la gueule du C&C

https://d9z3sz93x5ueidq3.get1tn0w.free247downloads[.]com/rdEN5YP

Pire encore, après la publication de l'enquête, leurs services (DGSI, DGSE etc.) ont demandés de l'aide au Citizen Lab pour regarder les logs des smartphones de Macron, car visiblement ils n'arrivaient pas à le faire eux-mêmes (ils étaient suffisamment en panique pour que la presse relaye leur appel à l'aide)

Je précise que Pegasus s'efforce de supprimer les journaux et que le spyware / RAT a été supprimé à distance des smartphones infectés, par la plupart des opérateurs, dès que l'affaire a éclatée dans la presse

Vous pouvez retrouver des détails sur l'un des exploits zero-click utilisé par Pegasus ici https://googleprojectzero.blogspot.com/2021/12/a-deep-dive-into-nso-zero-click.html

Plus une personne est importante, plus le risque qu'elle soit ciblée par une zero-day sophistiquée augmente, l'affaire Pegasus n'a RIEN d'impressionnant

Cependant, les zero-days doivent être utilisées avec parcimonie car leur durée de vie est limitée, par exemple, une victime intelligente pourrait capturer l'exploit et le voler

Aussi, le dépassement de tampon peux sur certains exploits faire crasher le processus, et un rapport d'erreur peux être envoyé à l'éditeur du logiciel, révélant la vulnérabilité

Rappelons que le smartphone de Macron ne fait, de toute évidence, aucun dump de la mémoire et du registre du processeur, et ne l'envoi donc pas continuellement à un serveur distant

Cela représentait pourtant une opportunité de détecter et voler la zero-day, pour une utilisation future

Au passage, rappelons que Macron utilise deux smartphones iOS, qui n'est pas open source (contrairement à Android)

Enfin, la meilleure façon de se protéger des zero-days consiste à compartimenter dans des VM différentes tâches, Qubes OS par exemple peux exécuter des VM (Windows, Linux etc.)

Pour les application de messagerie, le même principe pourrait être fait en compartimentant toutes les API appelées lors d'une conversation (et la conversation elle-même)

Ne parlons même pas des autres requêtes effectuées

Le 15 août 2022 à 23:39:47 :

Ok, par contre arrêtez de traduire forensic par "médico-légal", ça n'a aucun putain de sens. Dites juste analyse technique bordel.

Tiens le GOLEM

https://www.filesreborn.com/fr/qu-est-ce-que-l-analyse-medico-legale-informatique

https://boowiki.info/art/medecine-legale-informatique/medecine-legale-informatique-2.html

+1 Ce sont des super idiots.

Je me souviens de l'époque ou les smartphones ultra-secure de Bull était obligatoire avec des confs spécifiques et sans RS ...

Aujourd'hui on dirait un gouvernement d'ado millenials ou de Tik-Tokeur + Reseaux sociaux ultra-stupide qui comprennent pas l'importance de ça ... Comment des abrutis comme ça ont pu être élu séireux ?

Je précise que Pegasus s'efforce de supprimer les journaux et que le spyware / RAT a été supprimé à distance des smartphones infectés, par la plupart des opérateurs, dès que l'affaire a éclatée dans la presse

J'ai oublié de préciser que malgré les tentatives de suppression, de nombreuses traces subsistent sous iOS et Android

Le 15 août 2022 à 23:42:50 :

Je précise que Pegasus s'efforce de supprimer les journaux et que le spyware / RAT a été supprimé à distance des smartphones infectés, par la plupart des opérateurs, dès que l'affaire a éclatée dans la presse

J'ai oublié de préciser que malgré les tentatives de suppression, de nombreuses traces subsistent sous iOS et Android

Après, niveau opérateur, tu as les traces, le DNS est en clair hein

Le 15 août 2022 à 23:43:58 :

Le 15 août 2022 à 23:42:50 :

Je précise que Pegasus s'efforce de supprimer les journaux et que le spyware / RAT a été supprimé à distance des smartphones infectés, par la plupart des opérateurs, dès que l'affaire a éclatée dans la presse

J'ai oublié de préciser que malgré les tentatives de suppression, de nombreuses traces subsistent sous iOS et Android

Après, niveau opérateur, tu as les traces, le DNS est en clair hein

C'est mieux de s'attaquer au logiciel, car si le RAT est suffisamment sophistiqué, il peux utiliser des techniques discrètes pour communiquer, tel que le domain fronting

Ici ce n'était visiblement pas le cas (même si l'exploit est en soit sophistiqué, racheté à Zerodium peut-être)

Quand tu penses pouvoir être ciblé par une zero-day, simple, il faut compartimenter et faire des dumps de la mémoire / processeur (en plus de la sauvegarde des paquets et de la configuration d'une clé pré-maîtresse, dans le cas où le chiffrement utilise une API de l'OS pour établir un secret partagé)

Comment le random peut s'en apercevoir ?

Le 15 août 2022 à 23:46:30 :

Un random sur android si il ne clique sur aucun lien il peut pas se faire infecter ?

Comment le random peut s'en apercevoir ?

SI, Pegasus a utilisé plusieurs exploits, l'un d'entre-eux est un zero-click qui utilise, sous Android de mémoire, la fonction de prévisualisation des pages web et utilise ensuite une vulnérabilité sous PDF, arrivant à debug du javascript et exploiter une vuln javascript

Le 15 août 2022 à 23:45:09 :

Le 15 août 2022 à 23:43:58 :

Le 15 août 2022 à 23:42:50 :

Je précise que Pegasus s'efforce de supprimer les journaux et que le spyware / RAT a été supprimé à distance des smartphones infectés, par la plupart des opérateurs, dès que l'affaire a éclatée dans la presse

J'ai oublié de préciser que malgré les tentatives de suppression, de nombreuses traces subsistent sous iOS et Android

Après, niveau opérateur, tu as les traces, le DNS est en clair hein

C'est mieux de s'attaquer au logiciel, car si le RAT est suffisamment sophistiqué, il peux utiliser des techniques discrètes pour communiquer, tel que le domain fronting

Ici ce n'était visiblement pas le cas (même si l'exploit est en soit sophistiqué, racheté à Zerodium peut-être)

Quand tu penses pouvoir être ciblé par une zero-day, simple, il faut compartimenter et faire des dumps de la mémoire / processeur (en plus de l'analyse des paquets et de la configuration d'une clé pré-maîtresse, dans le cas où le chiffrement utilise une API de l'OS)

Sans même toucher au téléphone.

Je te dis juste que niveau opérateurs, ils pouvaient le voir après contamination ... Mais visiblement plus personne ne surveille plus rien dans ce pays en voie de sous-developement.

Même sans être en clair les services auraient pu voir les connexions suspectes (VPN, DoH, TLS vers des IP bizarres ect ).

Le 15 août 2022 à 23:48:00 :

Le 15 août 2022 à 23:46:30 :

Un random sur android si il ne clique sur aucun lien il peut pas se faire infecter ?

Comment le random peut s'en apercevoir ?SI, Pegasus a utilisé plusieurs exploits au fil du temps, l'un d'entre-eux (le plus récent) est un zero-click qui utilise, sous Android de mémoire, la fonction de prévisualisation des pages web et utilise ensuite une vulnérabilité sous PDF, arrivant à debug du javascript sur un PDF, et exploiter une zero-day javascript

Et comment l'utilisateur lambda peut s'en apercevoir ?

Le 15 août 2022 à 23:48:58 :

Le 15 août 2022 à 23:45:09 :

Le 15 août 2022 à 23:43:58 :

Le 15 août 2022 à 23:42:50 :

Je précise que Pegasus s'efforce de supprimer les journaux et que le spyware / RAT a été supprimé à distance des smartphones infectés, par la plupart des opérateurs, dès que l'affaire a éclatée dans la presse

J'ai oublié de préciser que malgré les tentatives de suppression, de nombreuses traces subsistent sous iOS et Android

Après, niveau opérateur, tu as les traces, le DNS est en clair hein

C'est mieux de s'attaquer au logiciel, car si le RAT est suffisamment sophistiqué, il peux utiliser des techniques discrètes pour communiquer, tel que le domain fronting

Ici ce n'était visiblement pas le cas (même si l'exploit est en soit sophistiqué, racheté à Zerodium peut-être)

Quand tu penses pouvoir être ciblé par une zero-day, simple, il faut compartimenter et faire des dumps de la mémoire / processeur (en plus de l'analyse des paquets et de la configuration d'une clé pré-maîtresse, dans le cas où le chiffrement utilise une API de l'OS)

Sans même toucher au téléphone.

Je te dis juste que niveau opérateurs, ils pouvaient le voir ... Mais visiblement plus personne ne surveille plus rien dans ce pays en voie de sous-developement.

Même sans être en clair les services auraient pu voir les connexions suspectes (VPN, DoH, TLS vers des IP bizarres ect ).

ça dépend quel serveur DNS il utilisait, et peut-être même qu'il était sous VPN

Oui il y avait 150 000 solutions et pas besoin d'être un "FAI" pour log des paquets

Le 15 août 2022 à 23:49:39 :

Le 15 août 2022 à 23:48:00 :

Le 15 août 2022 à 23:46:30 :

Un random sur android si il ne clique sur aucun lien il peut pas se faire infecter ?

Comment le random peut s'en apercevoir ?SI, Pegasus a utilisé plusieurs exploits au fil du temps, l'un d'entre-eux (le plus récent) est un zero-click qui utilise, sous Android de mémoire, la fonction de prévisualisation des pages web et utilise ensuite une vulnérabilité sous PDF, arrivant à debug du javascript sur un PDF, et exploiter une zero-day javascript

Et comment l'utilisateur lambda peut s'en apercevoir ?

Il y a déjà un logiciel pour ça

https://www.theverge.com/2021/7/21/22587234/amnesty-international-nso-pegasus-spyware-detection-tool-ios-android-guide-windows-mac

https://github.com/AmnestyTech/investigations/tree/master/2021-07-18_nso

Données du topic

- Auteur

- AntoineForum154

- Date de création

- 15 août 2022 à 23:30:39

- Nb. messages archivés

- 73

- Nb. messages JVC

- 66